Вирус Petya

|

Поделитесь этим сайтом с друзьями!

Если вам оказалась полезна или просто понравилась эта статья, тогда не стесняйтесь - поддержите материально автора. Это легко сделать закинув денежек на Yoomoney № 410011416229354. Или на телефон +7(928)274-0281. Даже небольшая сумма может помочь написанию новых статей :) Или поделитесь ссылкой на эту статью со своими друзьями. |

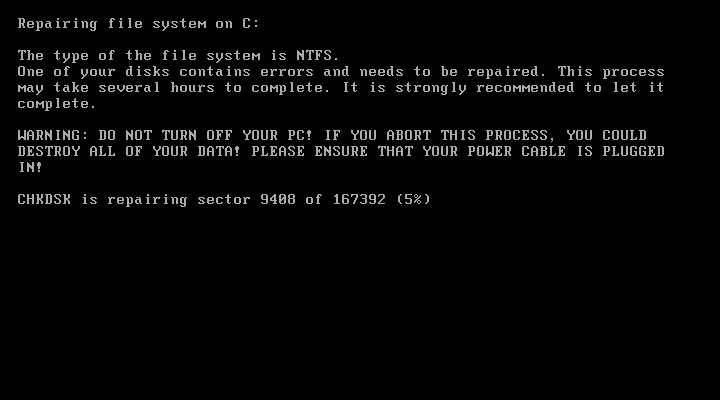

Опубликовано: Последнее обновление этой статьи: Эта статья описывает вирус Petya. Как это вирус заражает компьютеры, какие вредоносные действия совершает, как от него защититься и как его удалить. Меньше месяца назад была массированная атака с большим количеством жертв. Вирус-шифровальщик Wana Crypt0r тогда наделал большого шума и больших проблем. И вот опять. И на этот раз даже хуже. Первоначально вирус вирус Petya, известный так же под именами Petna, NotPetya, GoldenEye классифицировали как шифровальщик-вымогатель. Однако более детальное изучение показало, что Петя это зловредный код, который просто уничтожает данные, но маскируется под вымогателя. То есть, "оставь надежду всяк сюда входящий". Если вы его поймали то ваши данные пропали безвозвратно. Вернуть можно будет лишь то, что удастся восстановить при помощи программ восстановления данных. Собственно то же самое произошло и с жертвами WanaCry, но чем Петя страшнее? Дело в том, что в отличии от WanaCry, он не только шифрует пользовательские файлы, но и служебную часть файловой системы NTFS. В результате вообще все файлы становиться недоступными. Кроме этого он уничтожает содержимое MBR сектора, записывает туда свой загрузчик. Таким образом даже сама Windows перестает загружаться. Симптоматика:

Экран имитирующий работу chkdsk:

Как вирус Petya заражает компьютеры?Первоначальное заражение происходит традиционно, через файл содержащий вредоносный код. В качестве носителя, в этот раз используется документ MS Office. Точнее документ в формате RTF, но если на компьютере установлен MS Office, документы RTF обрабатываются Word. При открытии этого файла происходит выполнение зловредного кода, через уязвимость. Файл этот может придти по почте, вложением, под видом важного документа, например из банка или государственных органов. Или любым другим способом, например через autorun с флешки. После заражения одного компьютера, вирус проверяет наличие подключения к локальной сети и пытается заразить другие компьютеры в локальной сети. Используя ту же самую уязвимость SMB что и WanaCry. Но не только ее, вирус может заражать другие компьютеры в локальной сети используя стандартные механизмы Windows - WMI или PSexec. После этого вирус записывает свой код в стартовые секторы диска (вместо загрузчика Windows) и выполняет перезагрузку Windows. После перезагрузки выполняется этот код, который уничтожает данные.

Какие компьютеры могут быть заражены вирусом Petya?

Для заражения необязательно открыть файл с вирусом на самом компьютере. Такой файл может открыть владелец другого компьютера в вашей локальной сети. И на ваш компьютер вирус попадет уже через локальную сеть.

Как защититься от Petya?Какое-то время будет работать вот такой способ: Создать в папке Windows файл с именем perfc (без расширения!) и присвоить этому файлу права доступа только для чтения. Но этот способ, разработчики вируса, скорее всего "пофиксят" в следующих версиях вируса. Какие еще способы защиты? Установить обновление ms17-010, как это описано в статье про Wana Decrypt0r. Остановить и отключить службу winmgmt (Инструментарий управления Windows). Однако нужно знать, что от этой службы зависит работа ддругих служб, например ICS и Центр обеспечения безопасности. Но все это не дает гарантии от заражения. Равно как и антивирусные программы. Хотя вероятность избежать заражения конечно возрастет.

Как удалить Petya?Удаление вируса Petya, в худшем случае это переустановка Windows. В лучшем случае восстановление загрузочного сектора диска. Если вам повезет и вы успеете выключить компьютер мгновенно после появления экрана "chkdsk", то затем можно загрузить компьютер с другого носителя и восстановить загрузочный сектор. Лучше всего использовать MS DaRT. Если вы немного замешкаетесь и вирус начнет уничтожать данные, тут уже сложнее. Если он успеет уничтожить обе копии MFT, тогда вытащить можно будет мало что. При помощи программ восстановления данных типа R-Studio (или других подобных). Если он уничтожит только одну копию MFT, тогда восстановить можно будет все. Я не знаю в какой точно последовательности он уничтожает файлы. Если линейно, от начала раздела к его концу, тогда вполне можно успеть спасти вторую копию MFT. Если не сидеть перед экраном и не смотреть как увеличивается процент работы псевдо-chkdsk. Если вам повезло и вы смогли восстановить Windows, нужно проверить наличие, и удалить файл \Windows\perfc в нем записано тело вируса. Именно поэтому поддельный файл с таким именем предотвращает заражение компьютера - обнаружив такой файл, вирус считает, что компьютер уже заражен.

Восстановление зашифрованных файловЗашифрованные файлы восстановить не получиться. Просто потому, что такая возможность в этом зловреде не предусмотрена. Это не вымогатель, это уничтожитель, который для чего-то маскируется под вымогателя. Более того, учитывая уничтожение MFT вообще скорее всего будут утрачены абсолютно все файлы, даже незашифрованные. Просто потому что именно в MFT информация о том, как файлы записаны в секторах диска. То есть без MFT диск это просто куча несвязанной информации, цифровой мусор. Хотя, используя программы типа PhotoRec, Recuva, R-Studio из этого мусора возможно что-то удастся вытащить.

Похожие статьиКак вирусы заражают компьютеры

P.S.Еще одна печальное напоминание о том, насколько важно делать запасные копии данных. Иван Сухов, 2017 г.

Поделитесь этим сайтом с друзьями!

|

| Copyright digital.workshop 1999 - 2021.

Это произведение доступно по лицензии Creative Commons Attribution-NoDerivs 3.0. |

Developed by digital.workshop |